Het veld vooruithelpen door techtalks, boeiende discussies en netwerking

Auteurs: Thijs van den Hout (SIDN Labs), Cristian Hesselman (SIDN Labs, Universiteit Twente)

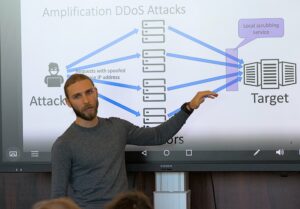

Foto’s: Mattijs Jonker

Op 15 september 2022 hielden we de eerste CONCORDIA-workshop over collectieve DDoS-bestrijding. Het doel van de workshop was het bespreken van de vorderingen en knelpunten op het gebied van collectieve DDoS-bestrijding en het versterken van de gemeenschap die zich met dit onderwerp bezighoudt. We verwelkomden 35 experts uit de industrie, de overheid en de academische wereld, die het onderwerp uitdiepten aan de hand van 4 presentaties en een plenaire paneldiscussie. Belangrijke leerpunten waren onder meer dat het belangrijk is om DDoS-metadata op verschillende niveaus binnen het netwerk te delen en dat een proactieve aanpak van DDoS-verdediging vele vormen kan aannemen. In deze blog gaan we in op deze leerpunten, blikken we terug op de workshop en bespreken we de volgende stappen.

Collectieve DDoS-bestrijding

Onder collectieve DDoS-bestrijding verstaan we elke activiteit die de gezamenlijke weerbaarheid van een groep organisaties tegen DDoS-aanvallen verbetert en die boven op de bestaande DDoS-bestrijdingsstrategieën en voorzieningen komt die individuele organisaties sowieso geregeld moeten hebben, zoals wasstraten.

We onderscheiden 3 soorten gezamenlijke activiteiten bij collectieve DDoS-bestrijding: operationele, organisatorische en juridische activiteiten. Voorbeelden van operationele activiteiten zijn het delen van DDoS-metadata, kennis en tools, het houden van oefeningen en het opzetten van Cyber Ranges. Een voorbeeld van een organisatorische activiteit is het houden van werkgroepvergaderingen en een juridische activiteit is bijvoorbeeld het gezamenlijk opstellen van juridische documenten, zoals verklaringen van afstand voor DDoS-oefeningen.

Doel, publiek en agenda

We organiseerden de workshop met als doel vooruitgang te boeken op het vlak van de collectieve DDoS-bestrijding door het thema te belichten vanuit wetenschappelijk en operationeel oogpunt.

Tijdens de workshop verwelkomden we 35 deelnemers uit de industrie, de overheid en de academische wereld, waaronder 10 onderzoekers van 6 CONCORDIA-partners en een groot aantal leden van de nationale anti-DDoS-coalitie. Er werden levendige discussies gevoerd aan de hand van de door ons opgestelde agenda, die bestond uit 4 technische presentaties (3 door externe sprekers, 1 door CONCORDIA), een paneldiscussie en een overzichtspresentatie van CONCORDIA. De feedback die we kregen was erg positief.

De workshop vond plaats in Utrecht en werd georganiseerd door de CONCORDIA-partners die aan het DDoS Clearing House werken (zie hieronder) en gehost en gecoördineerd door SIDN Labs.

Bouwstenen voor collectieve DDoS-bestrijding

We hadden een agenda opgesteld met 4 technische presentaties om het publiek een overzicht te geven van de 3 belangrijkste bouwstenen voor collectieve DDoS-bestrijding: DDoS-verwerkingsstrategieën, DDoS-metingen en het delen van DDoS-metadata.

De eerste presentatie ging over het DDoS Clearing House, dat we ontwikkelden in samenwerking met collega’s van SURF, Telecom Italia, Universiteit Twente, FORTH en de Universiteit van Zürich. Het DDoS Clearing House is een platform waarop organisaties informatie kunnen uitwisselen over de DDoS-aanvallen die ze te verwerken krijgen. Tijdens de presentatie werd gesproken over DDoS-metingen (in de vorm van DDoS fingerprints) en het delen van metadata (via de DDoS-DB) en werd het concept van collectieve DDoS-bestrijding ingeleid.

Daarna vertelde Wouter de Vries, Systems Engineer bij Cloudflare, over de DDoS-bestrijdingsstrategie van Cloudflare en kregen we een inkijk in de huidige aanpak van een grootschalige commerciële DDoS-bestrijder.

Vervolgens presenteerde Leandro Bertholdo, promovendus aan de Universiteit Twente, zijn paper getiteld Anycast agility, over ‘playbooks’ voor implementatie op anycast netwerken om de impact van DDoS-aanvallen te verminderen. Deze presentatie ging over DDoS-bestrijdingsstrategieën waarbij dergelijke playbooks worden ingezet en over DDoS-metingen.

In de laatste techtalk presenteerde Daniel Wagner, onderzoeker bij de grootste commerciële internet exchange van Duitsland DE-CIX, zijn recente paper United We Stand, waarin duidelijk wordt dat IXP’s (Internet Exchange Points) veel meer DDoS-aanvallen kunnen detecteren wanneer ze informatie met elkaar uitwisselen dan los van elkaar. Zijn presentatie ging over DDoS-metingen en het delen van DDoS-metadata.

De 3 sprekers voor ons techtalkprogramma, van links naar rechts: Wouter de Vries, Leandro Bertholdo, Daniel Wagner.

Voorafgaand aan de techtalks vertelde Christos Papachristos van onderzoeksinstituut FORTH over het door Horizon 2020 gefinancierde project CONCORDIA, waarbinnen we het DDoS Clearing House ontwikkelden.

Plenaire paneldiscussie

We sloten de workshop af met een paneldiscussie tussen 4 panelleden met achtergronden in DDoS-operaties (Wouter de Vries, Cloudflare), wetenschappelijk onderzoek (dr. Lili Nemec Zlatolas, University of Maribor), de ontwikkeling van software voor de internetinfrastructuur (Benno Overeinder, NLnet Labs) en de overheid (Karl Lovink, SOC Lead bij de Belastingdienst). Na afloop van de paneldiscussie bespraken we de uiteindelijke leerpunten en conclusies in een plenaire sessie. Hieronder volgen de belangrijkste leerpunten van de sessie.

Leerpunt 1: Uitwisseling van DDoS-metadata op verschillende niveaus

Het eerste belangrijke leerpunt was dat metadata over DDoS-aanvallen uitgewisseld kunnen worden tussen organisaties die op verschillende niveaus binnen de internetinfrastructuur opereren. Het voordeel hiervan is dat het hun blik op het DDoS-landschap verbreedt: in plaats van het landschap vanuit hun eigen, smalle perspectief te bekijken, kunnen ze het bekijken vanuit meerdere invalshoeken.

Tijdens de workshop ontdekten we dat het uitwisselen van data niet alleen kan plaatsvinden tussen organisaties (eindpunten) via het DDoS Clearing House, maar ook tussen eindpunten en upstream providers, zoals ISP’s en IXP’s. Uit de techtalk van DE-CIX bleek bijvoorbeeld dat hun DXP (DDoS Exchange Point) IXP’s in staat stelt om DDoS-metadata te delen, waardoor DDoS-aanvallen kunnen worden gedetecteerd die anders zouden worden gemist. Een andere manier om metadata uit te wisselen is tussen eindpunten en netwerkbeheerders, met behulp van een protocol zoals DOTS, dat binnen de IETF wordt ontwikkeld.

Ook waren de aanwezigen van mening dat het delen van DDoS-metadata (bijvoorbeeld via het DDoS Clearing House of de DXP) vooral nuttig was bij stabiele en terugkerende aanvalssignaturen en DDoS-aanvallen van relatief lange duur. De aanwezigen waren het erover eens dat kortere of meer dynamische DDoS-aanvallen te onvoorspelbaar zijn om op het moment van bestrijding baat te hebben bij het delen van DDoS-kenmerken.

Leerpunt 2: Operationele maatregelen zijn net zo belangrijk als technologie

In ons werk binnen CONCORDIA en de nationale anti-DDoS-coalitie hebben we vaak geconstateerd dat operationele en organisatorische maatregelen, zoals een duidelijke rolverdeling tijdens incidenten, net zo belangrijk, zo niet belangrijker zijn dan het ontwikkelen van de benodigde technologie. Het belang van dergelijke maatregelen werd besproken tijdens de plenaire discussie van de workshop, waarbij duidelijk werd dat de overige aanwezigen dezelfde mening waren toegedaan als wij.

Een bijzonder interessant onderwerp van discussie was de vraag hoe DDoS-bestrijding daadwerkelijk proactief zou kunnen worden gemaakt, of dat het in feite per definitie reactief was. We stelden vast dat één manier om DDoS-aanvallen proactief te bestrijden was om het probleem bij de bron aan te pakken: door protocollen veiliger te maken en de implementatie ervan te stimuleren. We kunnen netwerkbeheerders bijvoorbeeld adviseren de best practices toe te passen die staan beschreven in BCP 38 en RFC 3704, waarin wordt aangedrongen op de implementatie van ingress filtering om te verhinderen dat interne apparaten internetpakketten met gespoofte IP-adressen verzenden, een van de meest prominente factoren bij DDoS-aanvallen op het internet (zie ook ip-spoofing).

Een ander proactieve collectieve werkwijze die de revue passeerde, was het houden van DDoS-bestrijdingsoefeningen, zoals de nationale anti-DDoS-coalitie dat doet. De coalitie heeft geconstateerd dat oefeningen enorm effectief zijn bij het verbeteren van de paraatheid van een organisatie in het geval van een DDoS-aanval en leiden tot betere bestrijding tijdens een daadwerkelijke aanval. De oefeningen zijn dus een proactieve, operationele maatregel voor betere DDoS-bestrijding.

Ten slotte werd voorlichting over malware, software-updates en DDoS in het algemeen gezien als een belangrijk middel om de DDoS-weerbaarheid te verbeteren en de aanvalskansen te minimaliseren. Deze onderwerpen zouden bijvoorbeeld kunnen worden opgenomen in universitaire opleidingen op het gebied van cybersecurity, zodat de volgende generatie engineers beslagen ten ijs komt.

Leerpunt 3: Lokale, hybride of cloudgebaseerde bestrijding?

Tijdens de paneldiscussie hebben we het ook nog even gehad over de centralisatie van DDoS-bestrijding in grote commerciële cloudgebaseerde providers zoals Cloudflare en Akamai. Sommige aanwezigen merkten op dat DDoS-bestrijding zich goed leent voor centralisatie, omdat deze diensten een infrastructuur vergen die in staat is om gedurende over het algemeen betrekkelijk korte perioden grote hoeveelheden verkeer te verwerken. Dat maakt het voor individuele organisaties onaantrekkelijk om te investeren in eigen DDoS-bestrijdingscapaciteit, terwijl uitbesteding aan providers van in de cloud gehoste bestrijdingsdiensten juist steeds betaalbaarder wordt.

Andere aanwezigen waren er minder zeker van dat gecentraliseerde DDoS-bestrijding de voorkeur geniet en brachten verschillende nadelen ter sprake. Eén daarvan was het verschijnsel ‘vendor lock-in’, oftewel de toenemende afhankelijkheid van een bepaalde leverancier van DDoS-bestrijding, die ertoe leidt dat de afnemer van een dienst niet van leverancier kan veranderen of het gebruik van de betreffende dienst kan stopzetten. Sommige aanwezigen wezen erop dat een dergelijke afhankelijkheid ook subtielere effecten heeft. Zo kan het voor de afnemer van een dienst misschien wel gemakkelijk zijn om over te stappen naar een andere provider, maar niet om helemaal te stoppen met het uitbesteden van de DDoS-bestrijding. In zekere zin is er met DDoS-bestrijding in de cloud meer risico op ‘service lock-in’ dan op ‘vendor lock-in’.

Een ander nadeel dat door het publiek ter sprake werd gebracht, was de afhankelijkheid van Amerikaanse leveranciers van DDoS-bestrijding. Wat zou er bijvoorbeeld gebeuren als op enig moment in de toekomst de gegevensbeveiliging, privacy of andere hoekstenen van de AVG in het gedrang zouden komen door de Amerikaanse wetgeving? Kleinere, maar net zo competente Europese wasstraten zoals NaWas van de NBIP zouden voor sommige organisaties een wenselijkere oplossing kunnen zijn. Er heerste een hoge mate van consensus in de zaal dat Europa soortgelijke eigen diensten zou moeten opzetten, maar dan ‘op z’n Europees’, bijvoorbeeld door meerdere aanbieders van DDoS-bestrijding te federaliseren.

En wat nu?

De hierboven beschreven belangrijke leerpunten vormen een uitgangspunt voor verdere verbeteringen op het gebied van collectieve DDoS-bestrijding. De workshop bracht een aanzienlijke hoeveelheid onderzoek gericht op (collectieve) DDoS-detectie en -bestrijding onder de aandacht, die zelden in productie wordt toegepast. Door veelbelovend onderzoek geleidelijk aan te implementeren in de praktijk, kunnen we de DDoS-weerbaarheid van het internet verbeteren en de impact van DDoS-aanvallen op onze digitale samenleving verminderen.

CONCORDIA loopt eind 2022 af en we vinden zelf dat deze workshop een fantastische manier was om onze bijdrage aan dit vierjarige project af te ronden. Tot het einde van het jaar hebben we nog een paar activiteiten in de planning: een demonstratie tijdens het evenement CONCORDIA Open Door, het schrijven van een ‘kookboek’ met alle lessen die we de afgelopen jaren hebben geleerd en de verhuizing van het DDoS Clearing House naar een productienetwerk dat wordt beheerd door de nationale anti-DDoS-coalitie.

Op grond van de discussie, de leerpunten en de feedback die we hebben gekregen, twijfelen we er niet aan dat de eerste workshop over collectieve DDoS-bestrijding een groot succes was. We hopen je volgend jaar uit te nodigen voor de tweede workshop over collectieve DDoS-bestrijding!

Bekijk de dia’s

Bezoek onze website om het evenement, de agenda en de foto’s te bekijken.

Met dank aan

We willen iedereen bedanken die aanwezig was bij de eerste CONCORDIA-workshop over collectieve DDoS-bestrijding, in het bijzonder onze sprekers en panelleden: Wouter de Vries, Leandro Bertholdo, Daniel Wagner, Karl Lovink, Lili Nemec Zlatolas en Benno Overeinder.

Dit werk werd gedeeltelijk gefinancierd door het onderzoeks- en innovatieprogramma Horizon 2020 van de Europese Unie in het kader van Subsidieovereenkomst 830927. Projectwebsite: https://www.concordia-h2020.eu/.